摘要:如何防止DDoS攻击导致的服务中断防止 DDoS(分布式拒绝服务)攻击 导致的服务中断需要结合多种技术和策略。DDoS 是通过大量恶意流量压垮服务器或网络资源,使正常用户无法访问服务。以下是针对 DDoS 攻击的预防措施和应对策略,帮助您保...

如何防止DDoS攻击导致的服务中断

防止 DDoS(分布式拒绝服务)攻击 导致的服务中断需要结合多种技术和策略。DDoS 是通过大量恶意流量压垮服务器或网络资源,使正常用户无法访问服务。以下是针对 DDoS 攻击的预防措施和应对策略,帮助您保护服务器和服务的可用性。

1. DDoS 攻击的主要类型

在防御之前,了解 DDoS 攻击的类型至关重要:

1.1 基于带宽的攻击

特点:耗尽网络带宽,导致服务器无法处理合法流量。常见类型:UDP 洪水、ICMP 洪水、反射攻击(如 NTP 放大、DNS 放大)。1.2 基于资源的攻击

特点:耗尽服务器资源,如 CPU、内存或应用线程。常见类型:HTTP 洪水攻击、慢速攻击(Slowloris)。1.3 应用层攻击

特点:针对应用程序的特定功能,如搜索、登录页面或 API 接口。常见类型:HTTP GET/POST 洪水、CC 攻击(Challenge Collapsar)。2. 防止 DDoS 攻击的有效措施

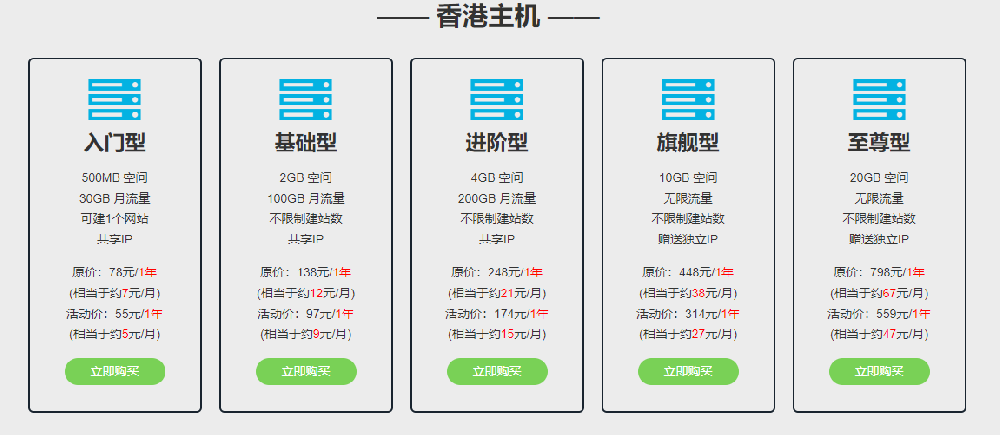

2.1 使用高防服务器

高防服务器: 部署在专门的高防数据中心,具备大带宽和流量清洗能力。 能够过滤大规模恶意流量,确保服务器正常运行。推荐服务商: 阿里云高防、腾讯云高防、Cloudflare 高级套餐。2.2 部署内容分发网络(CDN)

原理: CDN 将网站内容缓存到全球分布的边缘节点,用户访问时从最近的节点获取内容。 CDN 节点可过滤恶意流量,降低源服务器压力。推荐 CDN: Cloudflare、Akamai、阿里云 CDN、腾讯云 CDN。优势: 隐藏服务器真实 IP。 自动过滤常见类型的 DDoS 攻击流量。2.3 使用 Web 应用防火墙(WAF)

原理: WAF 通过规则过滤恶意请求,例如频率过高的 HTTP 请求或异常的 URL 参数。推荐 WAF: AWS WAF、阿里云 WAF、腾讯云 WAF。效果: 防御应用层 DDoS 攻击,如 HTTP 洪水和 CC 攻击。2.4 限制连接速率(Rate Limiting)

原理: 限制单个 IP 或用户在单位时间内的请求数量,防止恶意流量占用资源。Nginx 配置示例:nginx复制http { limit_req_zone $binary_remote_addr zone=one:10m rate=10r/s; server { location / { limit_req zone=one burst=5 nodelay; } } }效果: 限制每秒请求数为 10 次,多余请求会被拒绝。2.5 启用防火墙规则

(1) 基于 UFW 防护

安装并启用 UFW:bash复制sudo apt install ufw sudo ufw enable限制 SSH 和 HTTP 访问:bash复制sudo ufw allow 22 sudo ufw allow 80 sudo ufw allow 443(2) 基于 iptables 防护

设置基本防护规则:bash复制sudo iptables -A INPUT -p tcp --dport 80 -m connlimit --connlimit-above 20 -j DROP sudo iptables -A INPUT -p tcp --dport 22 -m connlimit --connlimit-above 3 -j DROP效果: 防止单个 IP 过多连接导致服务崩溃。2.6 使用入侵防护系统(IPS)

Fail2Ban: 防止暴力破解和频繁访问。 安装:bash复制sudo apt install fail2ban配置防护规则:bash复制sudo nano /etc/fail2ban/jail.local启用 SSH 和 HTTP 防护:ini复制[sshd] enabled = true maxretry = 5 bantime = 600 [nginx-http-auth] enabled = true maxretry = 10 bantime = 900启动服务:bash复制sudo systemctl restart fail2ban2.7 隐藏服务器真实 IP

通过 CDN 或代理隐藏服务器 IP: 配置 Cloudflare 将所有流量通过其代理节点转发。更改默认端口: 修改 SSH 端口:bash复制sudo nano /etc/ssh/sshd_config 将 Port 22 修改为非默认值(如 2222),然后重启 SSH 服务:bash复制sudo systemctl restart sshd2.8 提升服务器性能

增加带宽: 确保服务器有足够的带宽处理流量高峰。优化服务器配置: 增加最大连接数:bash复制sudo nano /etc/security/limits.conf 添加:复制* soft nofile 65535 * hard nofile 65535调整 Linux 内核参数:bash复制sudo nano /etc/sysctl.conf 添加以下内容以优化 TCP 处理:复制net.ipv4.tcp_syncookies = 1 net.ipv4.tcp_max_syn_backlog = 2048 net.ipv4.tcp_fin_timeout = 15 net.ipv4.ip_local_port_range = 1024 65535 应用更改:bash复制sudo sysctl -p2.9 监控与实时响应

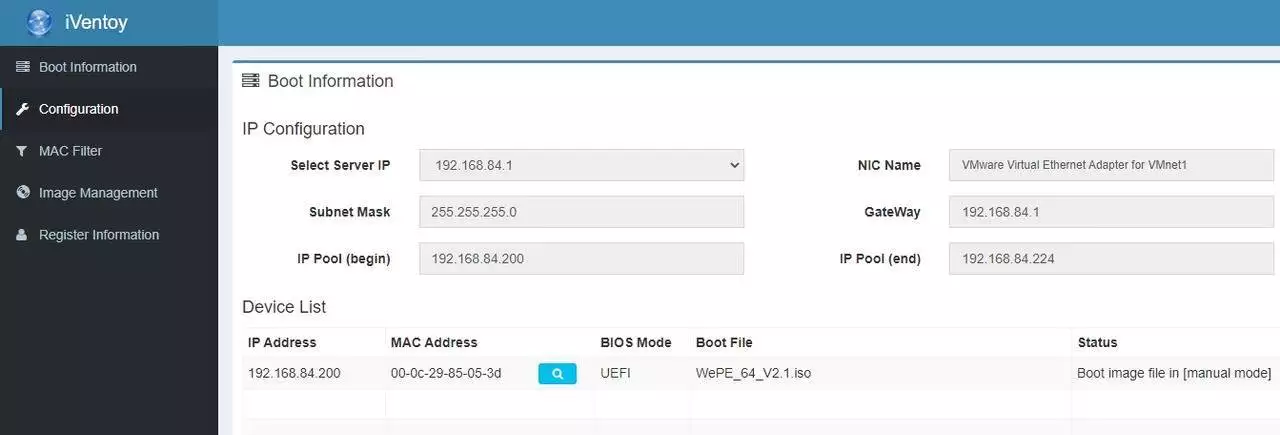

实时监控工具: Zabbix:监控服务器性能和流量。 Grafana:可视化流量变化。日志分析: 监控 Nginx/Apache 访问日志:bash复制sudo tail -f /var/log/nginx/access.log sudo tail -f /var/log/apache2/access.log3. 遇到 DDoS 攻击时的应对策略

3.1 临时限流

使用防火墙阻止攻击 IP:bash复制sudo iptables -A INPUT -s <attacker_ip> -j DROP封锁特定 IP 段:bash复制sudo iptables -A INPUT -s <attacker_ip_range> -j DROP3.2 切换到高防 IP

将域名解析到高防 IP 服务提供商,快速拦截大规模流量。3.3 启用紧急模式

使用 CDN 或 WAF 提供的紧急防护模式,自动过滤大规模流量。4. 总结

4.1 防御关键点

使用高防服务器和 CDN:清洗恶意流量并隐藏真实 IP。配置 WAF 和限速规则:防御应用层攻击。优化服务器性能:增加带宽和优化内核配置。4.2 应对策略

监控攻击流量:实时查看流量来源和特征。快速切换高防 IP:应对流量洪峰。临时封锁恶意 IP:通过防火墙规则限制攻击范围。通过以上措施,您可以有效防止 DDoS 攻击导致的服务中断,保障服务器和业务的正常运行。

版权声明:除特别声明外,本站所有文章皆是来自互联网,转载请以超链接形式注明出处!